在安全形势不断恶化的今天,众多用户经常面临网络攻击的威胁,虽然用户的安全管理人员已经在网络中的各个位置部署了大量的安全设备,但仍然会有高级威胁绕过所有传统防护直达组织网络内部,对重要数据资产进行窃取、篡改或破坏,给组织带来重大损失。

随着IT系统的快速发展变化,网络规模和数据量越来越大,基础网络架构中边界越来越“模糊”,传统依靠于“城墙式的防护体系”与“基于特征检测的方式”无法有效解决目前安全问题,急需技术与思路解决目前面临的安全挑战。

业务挑战

安全防护设备之前缺乏联动

传统安全体系统中根据业务应用的差异在不同的区域部署相应的防护设备,如网络出口部署防护墙、入侵检测,Web服务器区前部署Web防火墙,终端部署管控与杀毒等,但是安全设备之前并没有相互联动能力,导致无法协同处置安全问题。

安全投入无法体现业务价值

信息化在给企业带来高效率的同时,也带来了高风险,对于网络的安全防护变成了一些必须要进行的工作,并且安全防护的建设是一项持续的工程,每年都需要投入,安全手段的建设都是“默默”的工作,无法体现在业务的收益上,无法直观的看到,同时由于过去建设过程中针对不同的业务系统进行针对性的防护无法有效的体现出整体安全的提升。

忽略安全分析人员使用效率

过去的系统建设更多考虑从数据中直接看到结果,在实际业务场景中更多应该由安全分析人员综合各类系统、工具所产生的结果进行深度分析和综合研判,过去这类帮助分析人员的分析工具或产品严重缺失,造成过度依赖于专家力量,无法形成阶梯化的团队力量,保障整个业务的安全稳定发展。

企业大数据未能有效应用

随着各行各业大数据技术的有效应用,在攻防对抗的背景下,大数据技术能够有效改变目前攻防倒置的现象,不仅仅在于大规模数据的存储与计算,更重要的是如何利用大数据技术中数据挖掘与可视化等技术,服务于日常安全防护业务工作。目前安全行业的厂商在现有产品或系统上依然未能突破过去的思路,未能有效利用大数据技术改造现有的技术与产品。

检测与发现手段依然单一

安全检测中有效发现QM或XM的可疑行为往往是业务工作的开端,过去的模式往往通过对被监控网络的流量还原得到会话或文件等内容,然后采用诸如沙箱技术、特征检测等传统异常检测方式,进而发现可疑的异常行为。这几种常见的检测方式如下:

-

1)基于虚拟执行的异常检测

-

2)基于行为特征的异常检测

-

3)基于黑域名或黑IP的检测

在异常行为发现环节中,其实需要多种方式的结合,但是如上的方式最大的特点都是需要获得特定样本后从其软件恶意行为、网络恶意行为或域名行为上来建立特征库,这就为整个异常检测工作带来较大的难度,毕竟样本的发现和捕获难度很大,且数量较少。另一方面,这些样本的获得往往都需要借助于部署在客户网络出口的分布式设备来获得,整个周期较长,也给类似特征库的建立带来了不小的麻烦。同时经常出现网络已经被入侵较长时间但没有感知到,被监管单位通报。

第三方情报数据严重不足

在过去业务工作中,更多依赖黑IP/域名进行发现,这些信息往往来自于行业内部的自主发现,外部威胁情报严重不足。不仅如此,业务工作中的分析、溯源、拓线等,目前依然依赖本地采集的数据,大部分集中在流量数据等,而威胁方基本都存活在互联网世界中,缺乏第三方情报数据,包括DNS、Whois、URL、样本MD5等多种互联网数据,只能造成业务工作处于被动。

解决方案

360大数据安全解决方案结合360多年的安全大数据运营经验及通过数据分析、人工智能、专家审核生成的高质量的威胁情报,并通过云端数据产生的威胁情报与本地原始数据融合分析提升检测能力,融合态势感知技术建设本地的安全感知、预警、响应一体化平台。

云端威胁情报

-

1)生成威胁情报

依赖云端海量数据以及不断运营,360天眼实验室掌握发现了国内最多的APT攻击组织信息、并不断的跟踪相关信息,形成海莲花(OceanLotus)、摩珂草(APT-C-09)、索伦之眼、人面狮行动等APT报告。所有此类成果都是经过人工确认的准确结果,杜绝了误报的情况,同时360可以依赖于海量数据对攻击背景做出准确和充足的判定。

360无线安全研究院、360网络安全研究院、360网络攻防实验室、360漏洞研究实验室等以顶尖研究资源为基础的多个国内高水平安全研究实验室为未知威胁的最终确认提供专业高水平的技术支撑,所有大数据分析出的未知威胁都会通过专业的人员进行人工干预,做到精细分析,确认攻击手段攻击对象以及攻击的目的。

-

2)威胁情报内容

威胁情报(Threat Intelligence)是一种基于证据的描述威胁的一组关联的信息,包括威胁相关的环境信息、采用的手法机制、指标、影响,以及行动建议等,如攻击团体,恶意域名(远控C&C),恶意文件MD5、URL等相关信息以及威胁指标之间的关联性和随时间维度攻击手法的变化的威胁全貌汇总形成的高级威胁情报。此外360情报还包括高级威胁种类的扩充(APT、木马远控、僵尸网络、间谍软件、Web后门等)。

本地分析与协同

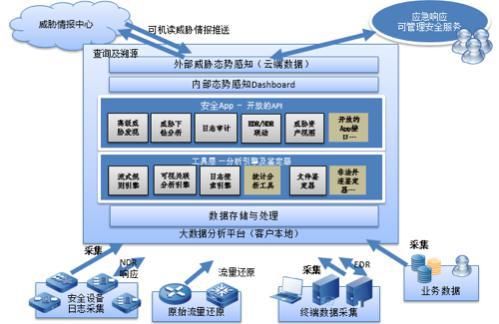

360态势感知与安全运营平台是基于360威胁情报和本地大数据技术,对用户本地的安全大数据进行快速、自动化数据分析,全方位监测、发现威胁和异常、快速处置与响应,并针对安全事件进行深入调查的平台。同时,通过可视化技术将企业总体安全态势呈现给用户。并且能在日常的安全管理工作中提供各类工具,帮助提升安全运维效率。

在平台架构上,360态势感知与安全运营平台分为数据采集,大数据存储与检索、数据分析引擎工具、安全应用、态势感知多个层面,再结合360多年积累的云端威胁情报,提升本地的检测能力。

本地平台可以与终端响应与检测(EDR)、网络响应与检测(NDR)配合,拓展网络与终端的传感器,将网络流量与终端文件级、进程级数据进行汇总分析与协同响应。将威胁情报与数据的能力贯穿监测与防御体系,达到智慧协同。

方案优势

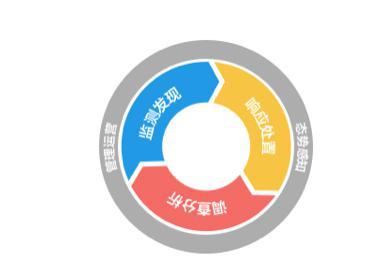

360大数据安全解决方案为依托360威胁情报技术、本地大数据存储技术、快速搜索技术、流式引擎关联技术和可视化分析回溯技术对用户本地的安全数据进行快速、自动化的关联分析,及时发现本地的威胁和异常,同时通过图形化、可视化的技术将这些威胁和异常的总体安全态势展现给用户,并结合EDR、EDR技术形成本地的检测发现、应急处置、调查分析的闭环安全防护系统,形成本地安全管理运营的“大脑”与智慧协同平台。

适用场景

分析平台、规则引擎、流量传感器、日志采集器,支撑所有应用;流量传感器、日志采集器与分析平台支持多对一模式,可支持多级部署;分析平台预置私有云存储模式,可轻松实现水平扩展;旁路部署,实施简单,对客户网络环境无影响。

本方案适用于政府、金融、能源、运营商、央企、其他大型企业等单位。